Na ile jesteśmy anonimowi?

15 grudnia 2014, 12:13W sieci powstała witryna, która pozwala sprawdzić, na ile unikatowe są ślady, które pozostawiamy w internecie. Dzięki Am I Unique dowiemy się ile komputerów podłączonych do sieci pozostawia identyczne ślady co nasz

Pierwszy w historii lot na Marsie przełożony. Pojawił się nieprzewidziany problem

11 kwietnia 2021, 06:54Data pierwszego w historii lotu na Marsie została przesunięta na nie wcześniej niż 14 kwietnia. NASA poinformowała, że podczas testów komputera pokładowego śmigłowca Ingenuity doszło do automatycznego awaryjnego przerwania sekwencji komend.

Sąd nad szyframi

15 grudnia 2007, 12:02W Vermont zapadł wyrok, który może poważnie utrudnić walkę z dziecięcą pornografią oraz będzie miał olbrzymie znaczenie dla ochrony danych elektronicznych. Sąd uznał, że ani organa ścigania, ani oskarżenie nie mogą zmusić oskarżonego do ujawnienia hasła do swojego komputera.

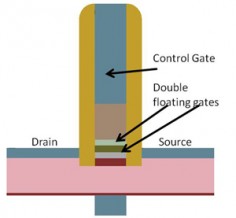

Rewolucyjny hybrydowy układ pamięci

24 stycznia 2011, 11:59Uczeni stworzyli hybrydowe urządzenie, które może działać jak pamięć ulotna oraz nieulotna i być wykorzystywana w roli głównej pamięci komputera.

Fatalne oprogramowanie edukacyjne

27 października 2015, 11:13Większość narzędzi do cyfrowego nauczania daje niesatysfakcjonujące wyniki i sprawdza jedynie tę wiedzę, którą uczniowie już mają - mówi Björn Sjödén, autor pracy doktorskiej pod tytułem "Co czyni oprogramowanie edukacyjne dobrym?".

IBM buduje 20-petaflopsowy komputer

4 lutego 2009, 11:55IBM otrzymał rządowe zlecenie na budowę 20-petaflopsowego superkomputera Sequoia. Najbliższe lata będą więc dla Błękitnego Giganta bardzo pracowite, gdyż, jak już informowaliśmy, ma też zbudować ponad 10-petaflopsowy Blue Waters.

Hiszpanie chcą się włamać do samochodu

17 lipca 2013, 17:38Przed miesiącem w wypadku samochodowym w Los Angeles zginął Michael Hasting, dziennikarz pisma Rolling Stone. Świadkowie zeznali, że jego auto wydawało się pędzić z maksymalną prędkością, a gdy uderzyło w drzewo, siła zderzenia była tak wielka, iż silnik przeleciał kilkadziesiąt metrów.

Atak na Windows 10 za pomocą Cortany

8 marca 2018, 11:26Izraelscy specjaliści ds. bezpieczeństwa, Tal Be'ery i Amichai Shulman, zaprezentowali sposób na obejście chronionego hasłem ekranu blokady Windows 10 i wykorzystanie asystentki Cortana do zainstalowania szkodliwego oprogramowania na zaatakowanej maszynie

80-rdzeniowy procesor w praktyce

22 marca 2007, 10:37Inżynierowie Intela przygotowali zestaw przykładowych aplikacji, które pokazują, w jaki sposób można wykorzystać 80-rdzeniowy procesor w codziennych zastosowaniach. Napisano na przykład program, który ułatwia domową obróbkę filmów wideo.

Konfiguracja - klucz do bezpieczeństwa

31 marca 2010, 10:52Firma Beyond Trust przeprowadziła analizę dziur załatanych przez Microsoft w 2009 roku oraz dziur znalezionych dotychczas w Windows 7 i stwierdziła na tej podstawie, że zdecydowanej większości zagrożeń można uniknąć, jeśli tylko odpowiednio skonfiguruje się prawa dostępu do komputera.